【网络安全】内网介绍+windows信息收集(含命令)

目录

前言

一、内网渗透测试是什么?

1.介绍

2.内外网区别

3.工作组是什么?

4.域是什么?

5.域的知识点

6.活动目录

7.活动目录主要功能

8.域权限

二、windows信息收集

(1)系统信息

(2)服务进程

(3)用户信息

(4)操作记录

(5)网络发现

(6)系统日志

(7)浏览器日志

(8)DNS服务器信息

(9)域信息查询

(10)powershell

三、小结

前言

针对渗透测试内网阶段的知识点,今天开始逐步完善,内网与外网渗透方式基本上可以说类似,但是不同点是,外网多查找资产,内网多查找权限与服务。今天我们就来讲一下对于我们windows操作系统,我们如何做信息收集呢?

一、内网渗透测试是什么?

1.介绍

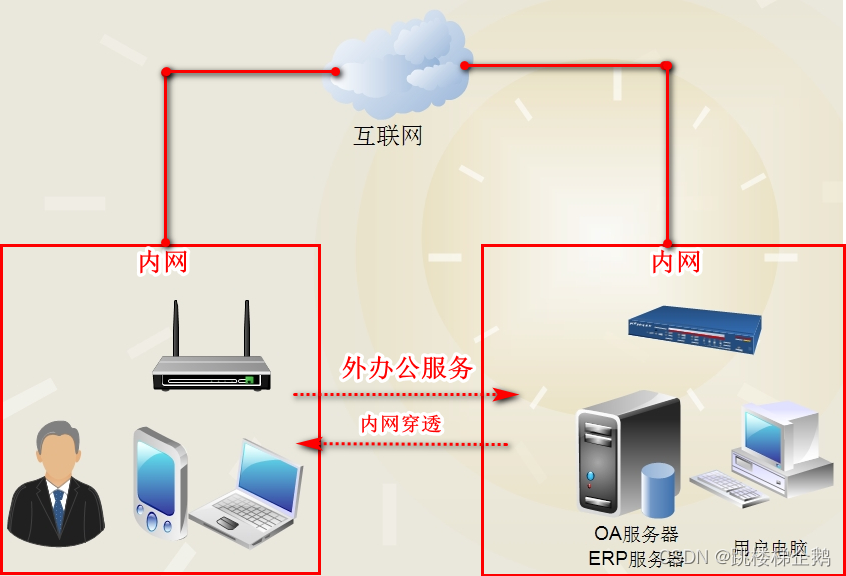

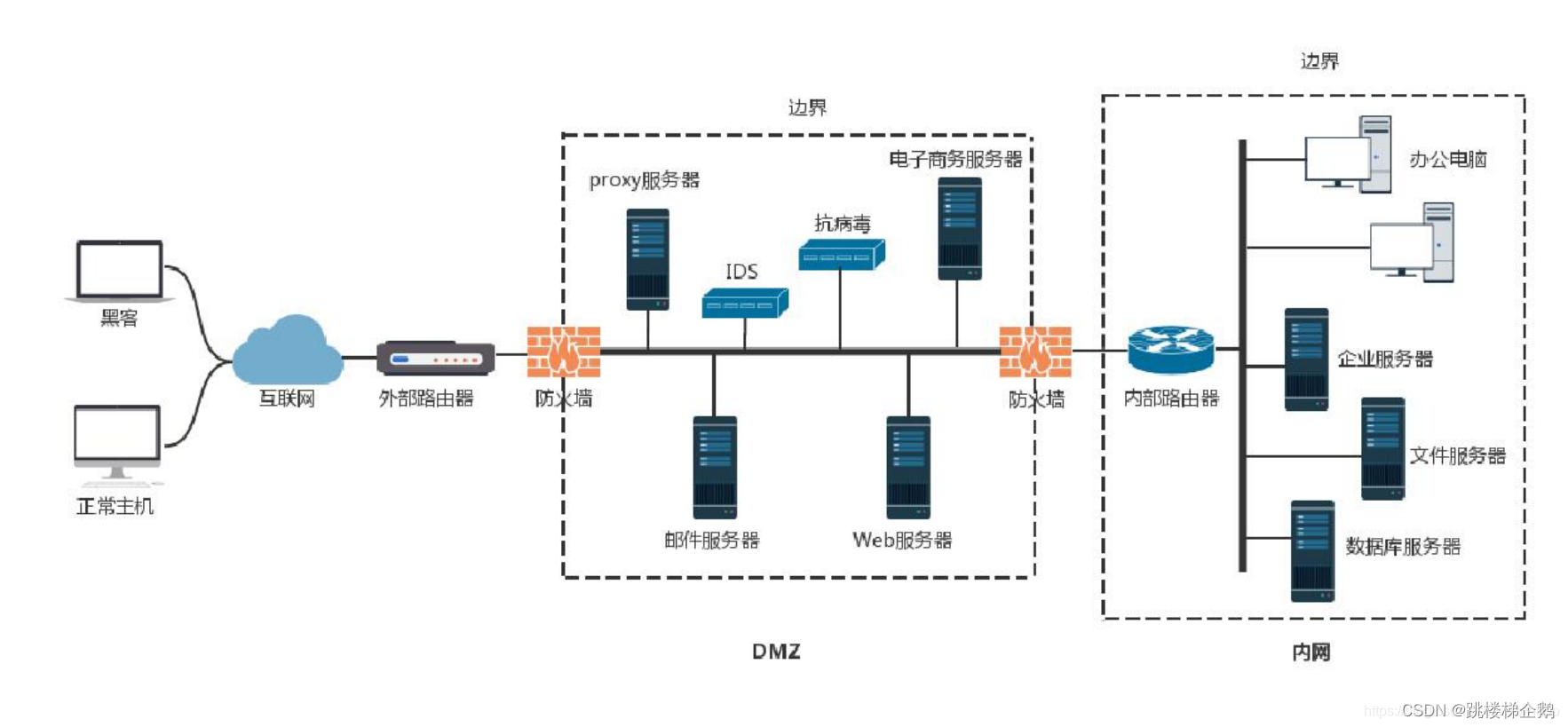

内网是一个只有组织工作人员才能访问的专用网络,简而言之就是不可简单地通过外部公网ip进行访问到的公司内部网络。对于一个大型公司的网络系统,通过信息收集找到网站漏洞可以顺利通过公网进入公司内部网络时,进一步对公司内部网络的渗透攻击即为内网渗透。

2.内外网区别

(1)外网渗透更侧重于找漏洞寻找突破口,考验的是白帽的综合能力,外网渗透的最终还是为了进入内网。

(2)内网渗透更侧重于对目标的熟悉程度,对环境是否足够熟悉?对目标的情况是否了然于胸?哪里有敏感信息等等。

3.工作组是什么?

工作组简单理解就是根据工作特性不同而划分的计算机组。在一个局域网中,不同的计算机可以按照功能或部门的不同列入不同的工作组,例如销售部的计算机列入“销售部”工作组。财务部的计算机列入”财务部“工作组,技术部的计算机列入”技术部“工作组,这样下来当想要访问某个部门的资源时,只要在”网络“中单击部门的工作组名就可以找到看到其下的所有的计算机,从而提升了网络中的管理层次。

4.域是什么?

将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域,域是组织与存储资源的核心管理单元,在域中,至少有一台域控制器,域控制器中保存着整个域的用户帐号和安全数据库

5.域的知识点

(1)单域:一般情况下至少存在两台域服务器,分别为DC和备份DC。活动目录的数据库是存储于DC中的,备份DC的作用是当主域瘫痪时可以替代主域控直至恢复瘫痪的DC

(2)父域和子域:出于管理等需求在网络中划分多个域,而第一个域被称为父域,各分部的域被称为子域。例如父域为mac.com,那么子域就为*.mac.com

(3)域树:域树是多个域通过建立信任关系组成的集合。建立信任关系的两个域可以互相访问。而域树内的父域和子域不仅可以按需相互管理,还可以跨网络分配文件等资源,在一个域树中,父域可以拥有多个子域,子域也只能以父域的名字作为后缀名

(4)域森林:域森林是指多个域树建立信任关系组成的集合,例如某公司有域树mac.com,原来就有自己的域树mac.top,而mac.com无法挂在mac.top域树下,所以需要通过建立信任关系来构成域森林。通过域树之间的信任关系,可以管理和使用整个域森林中的资源。

(5)域名服务器:一般来说域控制器就是DNS服务器,用于实现域名和IP地址的转换。

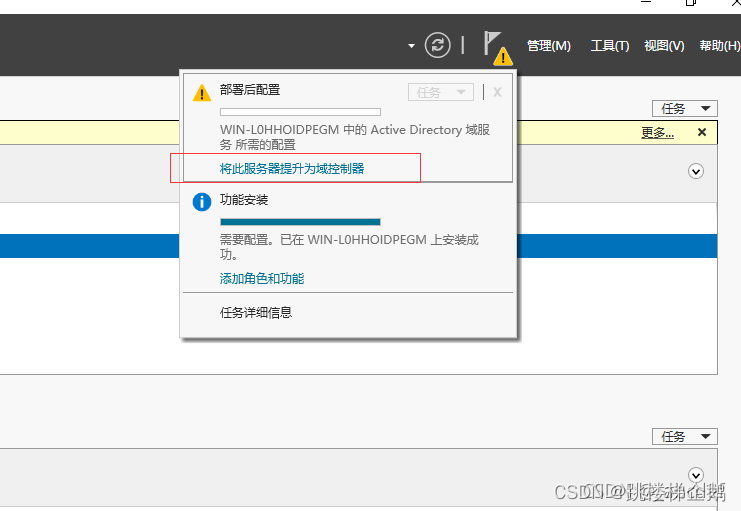

6.活动目录

活动目录(Active Directory,AD)是指域环境中提供目录服务的组件,目录是用于存储有关网络对象的信息,目录服务是指帮助用户快速、准备地从目录中找到其所需要的信息,而活动目录实现了目录服务,为企业提供了网络环境好中的集中式管理机制。

在活动目录中存在逻辑架构,包括组织单元(OU)、域、域树、域森林。同一域树的所有域共享一个活动目录,其中的数据分散存储在各个域中,且每个域只存储该域的数据。比如我有一个名为M的集团,下面存在A、B、C三个子公司,子公司下包含各个部门,那么就可以以M集团(域森林)>子公司(域树)>部门(域)>员工(域用户)为结构。活动目录的这种层次结构使企业网络具有极强的可扩展性,便于住址、管理以及目录定位。

7.活动目录主要功能

(1)服务器几客户端计算机管理:管理服务器及客户端计算机账户,所有服务器及客户端计算机加入域管理并实施组策略。

(2)用户服务:管理用户域账户、用户信息、企业通许录(与电子邮件系统集成)、用户组管理、用户身份认证、用户授权管理等。

(3)资源管理:管理打印机、文件共享服务等网络资源。

(4)桌面配置:系统管理员可以集中的配置各种桌面配置策略(用户使用域中资源权限限制、界面功能的限制、应用程序的执行限制、网络连接限制、安全配置限制)

(5)应用系统支撑:支持财务、认识、电子邮件、企业信息门户、办公自动化、补丁管理、防病毒系统等各种应用系统。

8.域权限

在域内由于账号太多,管理员在为其分配权限时会浪费许多时间,便有了安全组的概念,它将处于同一权限的账户放置在同一组中,而管理员只需要设置组的访问权限就可以管理组内的一大批账户,可以大大简化网络维护和管理工作

(1)域本地组

多域用户访问单域资源(访问同一域),不能嵌套在其他组中,只能在其所在域内指派权限。

(2)全局组

单域用户访问多域资源(必须是一个域里面的用户),能嵌套在其他组中,可在林中的任何域指派权限。

(3)通用组

多域用户访问多域资源,能嵌套在其他组中,可在该域树或该林中的任何域中指派权限。

二、windows信息收集

(1)系统信息

net config workstation # 查询简易系统信息

systeminfo # 查询全部内容

wmic qfe get Caption,Description,HotFixID,InstalledOn # 查询已安装的补丁列表

(2)服务进程

tasklist /v # 查询正在运行的进程

wmic product get name,version # 查询所有安装过的软件及版本

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

# 使用 powershell 查询所有安装过的软件及版本,效果和 wmic 相同

wmic service list brief # 查询当前机器的服务信息

wmic startup get command,caption # 查看启动项

schtasks /query /fo LIST /v # 查看任务计划

netsh firewall show config # 查看防火墙信息,但 firewall 命令已 弃用,可使用 advfirewall 命令代替

netsh advfirewall firewall show rule name=all # 查看配置规则

netsh advfirewall set allprofiles state off\on # 关闭防火墙\开启防火墙

netsh advfirewall export\import xx.pol # 导出\导入配置文件

netsh advfirewall firewall add rule name=”deny tcp 139″ dir=in protocol=tcp localport=139 action=block # 新建规则阻止TCP协议139端口

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow # 新建规则允许3389通过防火墙

netsh advfirewall firewall delete rule name=Remote Desktop # 删除名为Remote Desktop的规则

netsh interface # 连接安全规则配置,很少配置。

(3)用户信息

whoami # 当前用户

quser # 查询登录用户,同 query user

qwinsta # 查询登录用户,同 query user

query user # 查询登录用户

query session # 查询会话

query termserver # 查询远程桌面主机列表。

net accounts # 查询域密码策略

net user # 查询本地用户列表

net user "$username" # 查询指定用户

net localgroup # 查询本地用户组列表

net localgroup "$groupname" # 查询指定用户组成员

net group # 仅域控可执行,查询用户组列表

net group "$groupname" # 仅域控可执行,查询用户组成员

(4)操作记录

Get-History | Format-List -Property * # 查询 powershell 当前窗口历史操作记录

Clear-History # 删除 powershell 当前窗口历史操作记录

Clear-History -Id 3 # 删除 powershell 当前窗口指定 ID 的历史操作记录

doskey /h # 查看 cmd 的历史操作记录

doskey /reinstall # 删除 cmd 的历史操作记录

(5)网络发现

ipconfig /all # 列出当前主机详细网络信息

ipconfig /displaydns # 列出dns缓存信息

route print # 查询路由表

arp -a # 地址解析协议缓存表

netstat -ano # 端口使用情况

net share # 查看共享信息

net view # 查看共享资源列表

wmic share get name,path,status # 查看共享信息

type c:\Windows\system32\drivers\etc\hosts #查看host文件

(6)系统日志

wevtutil qe security /f:text /q:*[System[(EventID=4624)]] # 查询登录日志语法

wevtutil qe security /rd:true /f:text /q:"*[system/eventid=4624 and 4623 and 4627]" # 查询所有登录、注销相关的日志语法

wevtutil qe security /rd:true /f:text /q:"*[system/eventid=4624 and 4623 and 4672]" /r:dc1 /u:administrator /p:password # 远程查询时在后面加入/r:computer /u:user /p:password 比如查询dc1上的登录注销日志

LogParser.exe -i:EVT -o txt "SELECT TO_UPPERCASE(EXTRACT_TOKEN(Strings,5,'|')) as USERNAME,TO_UPPERCASE(EXTRACT_TOKEN(Strings,18,'|')) as SOURCE_IP FROM C:\ProgramData\log.evtx" > C:\ProgramData\log.txt #本地使用 LogParser 日志分析工具整理导出的日志,然后去除重复数据、无效数据(以 '$' 结束的用户名)

wevtutil epl Security C:\ProgramData\dc.evtx /q:"*[EventData[Data[@Name='LogonType']='3'] and System[(EventID=4624) and TimeCreated[timediff(@SystemTime) <= 2592000000]]]" /r:域控IP /u:域管 /p:域管密码 #导出域控登录日志到域控上:

(7)浏览器日志

chrome

C:\Users$username\AppData\Local\Google\Chrome\User Data\Default\History

firefox

C:\UsersUndefined control sequence \AppDataname.default\places.sqlite

IE

reg query "HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs" 或C:\Users$user\AppData\Local\Microsoft\Windows\History

edge:

C:\Users$user\AppData\Local\Microsoft\Edge\User Data\Default\History

(8)DNS服务器信息

dnscmd . /EnumZones #列出 DNS 区域中当前节点的资源记录

dnscmd . /ZoneInfo test.com #列出 test.com 的信息

dnscmd . /ZonePrint test.com #列出 test.com 中的详细记录

(9)域信息查询

net config workstation # 查询当前登录域

net time # 同步时间,通常为域控服务器

net accounts /domain # 查询域密码策略

net user /domain # 列出当前域成员列表

net user username /domain # 列出域成员详细信息

net group /domain # 列出域内组列表

net group groupname /domain # 列出域内组成员列表

net view # 查询同一域内机器列表

net view /domain # 查询域列表

net view /domain:test # 查询 test 域中计算机列表

nltest /dclist:domain # 查询域内的所有DC

nltest /dsgetdc:domain # 拿到DC当前的认证信息

nltest /domain_trusts # 查询域信任信息

nltest /user:"username" # 得到用户信息

dsquery computer # 查询目录中的计算机

dsquery contact # 查询目录中的联系人

dsquery subnet # 查询目录中的子网

dsquery group # 查询目录中的组

dsquery site # 查询目录中的站点

dsquery user # 查询目录中的用户

(10)powershell

[System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain() # 查询当前Domain信息

([System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain()).GetAllTrustRelationships() # 查询域信任关系

[System.DirectoryServices.ActiveDirectory.Forest]::GetCurrentForest() # 查询当前林信息

([System.DirectoryServices.ActiveDirectory.Forest]::GetForest((New-Object System.DirectoryServices.ActiveDirectory.DirectoryContext('Forest', 'forest-of-interest.local')))).GetAllTrustRelationships() # 查询林信任信息

三、小结

所有的技术伙伴,企鹅在这里有义务提醒大家,不可以使用技术做违法乱纪的事情哦!