网鼎杯网络安全大赛玄武组_经典的一道CTF-WriteUP-SSRFME

刚完整复现一遍redis,然后重新打了一下这道题,SSRF+本地redis主从复制RCE组合拳拿shell

拿不到flag+反弹shell的惨案到此为止吧,跟我一步步拿shell,CTF-WriteUP-SSRFME

redis漏洞利用姿势原文https://www.sec-in.com/article/1309

一、环境说明

buuoj靶场

https://buuoj.cn/

攻击机kali-公网(普通的centos和ubuntu机子一样效果)

二、打靶机

注意:现在buuoj的这台靶机已经可以出网了,有公网服务器直接用自己服务器就好,没有的话再去考虑搞小号开linux小靶机

1 访问靶机

http://44841d7f-8e24-426e-8e42-59ab4ce4b488.node4.buuoj.cn:81/

2 获取redis密码

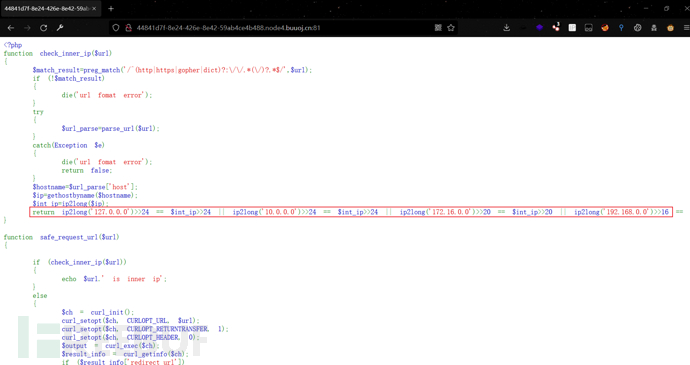

使用0.0.0.0的ip地址绕过check_inner_ip() 函数,访问hint.php得到redis密码

/?url=http://0.0.0.0/hint.php

密码

root