软考:信息安全工程师4(系统安全)

1.信息系统安全风险评估是信息安全保障体系建立过程中重要的评价方法和决策机制。

2.信息系统安全管理按照“三同步”原则进行,即同步设计、同步建设、同步运行

3.业务连续性管理是一个全盘的管理过程,重在识别潜在的影响,建立整体的恢复能力和顺应能力,在危机或灾难发生时保护信息系统所有者的声誉和利益。

4.数据库中最小的加密单位是字段

5.表达攻击是让图像水印变形而使水印存在性检测失败,包括置乱攻击、同步攻击等。这种攻击并不一定要移去水印,他的目标是对数据作一定的操作和处理,使得检测器不能检测到水印的存在。

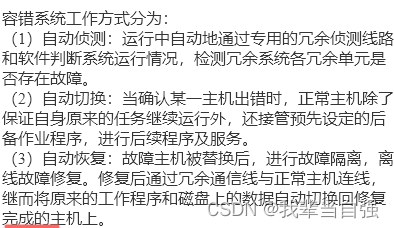

6.双机热备用于保证关键设备和服务的可用性。

8.评测操作系统安全性的方法主要有三种:形式化验证、非形式化确认及入侵分析。分析操作系统安全性最精确的方法是形式化验证。

9.向有限的空间输入超长的字符串属于缓冲区溢出攻击。

10.萨尔泽和施罗德提出了下列安全操作系统的设计原则:

最小特权:为使无意或恶意的攻击所造成的损失达到最低限度,每个用户和程序必须按照“需要”原则,尽可能地使用最小特权

机制的经济性:保护系统的设计应小型化、简单、明确。保护系统应该是经过完备测试或严格验证的。

开放系统设计:保护机制应该是公开的,因为安全性不依赖于保密。

完整的存取控制机制:对每个存取访问系统必须进行检查。

11.强制存取控制中,用户与访问的信息的读写关系有四种。

下读:用户级别高于文件级别的读操作。

上写:用户级别低于文件级别的写操作。

下写:用户级别高于文件级别的写操作。

上读:用户级别低于文件级别的读操作。

12.隐蔽通道可定义为系统中不受安全策略控制的、违反安全策略、非公开的信息泄露途径。

13.传导泄露是指通过计算机系统的电源线机房内的电话线甚至地线等作为媒介的数据信息泄露方式。

14、Sql Server用于提供网络数据服务的端口是TCP的1433

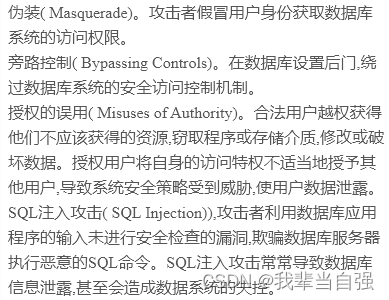

15.数据库的SQL注入攻击主要是因为对用户的输入过滤不足,因此要提高数据库的SQL防注入能力可以从用户的输入检查、把cycle语句替换成存储过程或者是预编译语句等方式来进行。

16.软件安全能力成熟度模型分为5级,各级别主要过程如下:

CMM1级:补丁修补

CMM2级:渗透测试、安全代码评审

CMM3级:漏洞评估、代码分析、安全编码标准

CMM4级:软件安全风险识别、SDLC实施不同安全检查点

CMM5级:改进软件安全风险覆盖率、评估安全差距

18.

19.基于行的自主访问控制的方法有能力表、前缀表、口令。

基于列的自主访问控制方式有访问控制表、保护位。

20.数据库加密是指对数据库存储或传输的数据进行加密处理,以密文形式存储或传输,防止数据泄露,保护敏感数据的安全性。数据库加密方式主要分为两种类型:一是与数据库网上传输的数据,通常利用SSL协议来实现。二是数据库存储的过程,通过数据库存储加密来实现按照加密组件与数据库管理系统的关系,数据库存储加密可以分成两种加密方式:库内加密和库外加密。

21.禁止勒索病毒常用端口445

22.IIS经历了许多安全网络攻击,IIS的典型安全威胁如下:

非授权访问。攻击者通过IIS的配置失误或系统漏洞,如弱口令、非法访问IS的资源,甚至获取系统控制权。

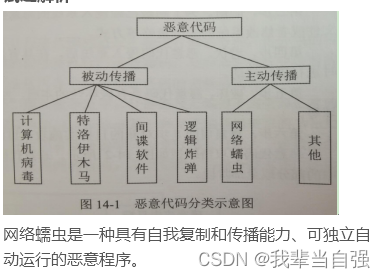

网络蠕虫。攻击者利用IIS服务程序缓冲区溢出漏洞,构造网络蠕虫攻击。例如“红色代码”网络蠕虫。

网页篡改。攻击者利用IIS网站的漏洞,恶意修改IIS网站的页面信息。

拒绝服务。攻击者通过某些手段使IIS服务器拒绝对HTTP应答,引起IIS对系统资源需求的剧增,最终造成系统变慢,甚至完全瘫痪。

23.云计算平台承载大量应用,其业务的安全持续运营至关重要。安全事件导致停机事件时有报道。建立异构云容灾备份机制非常重要,工业界采用两地三中心的容灾机制。两地:同城、异地。三中心:生产中心、同城容灾中心、异地容灾中心

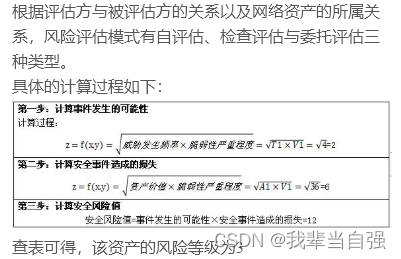

24.风险评估模式有自评估、检查评估、委托评估